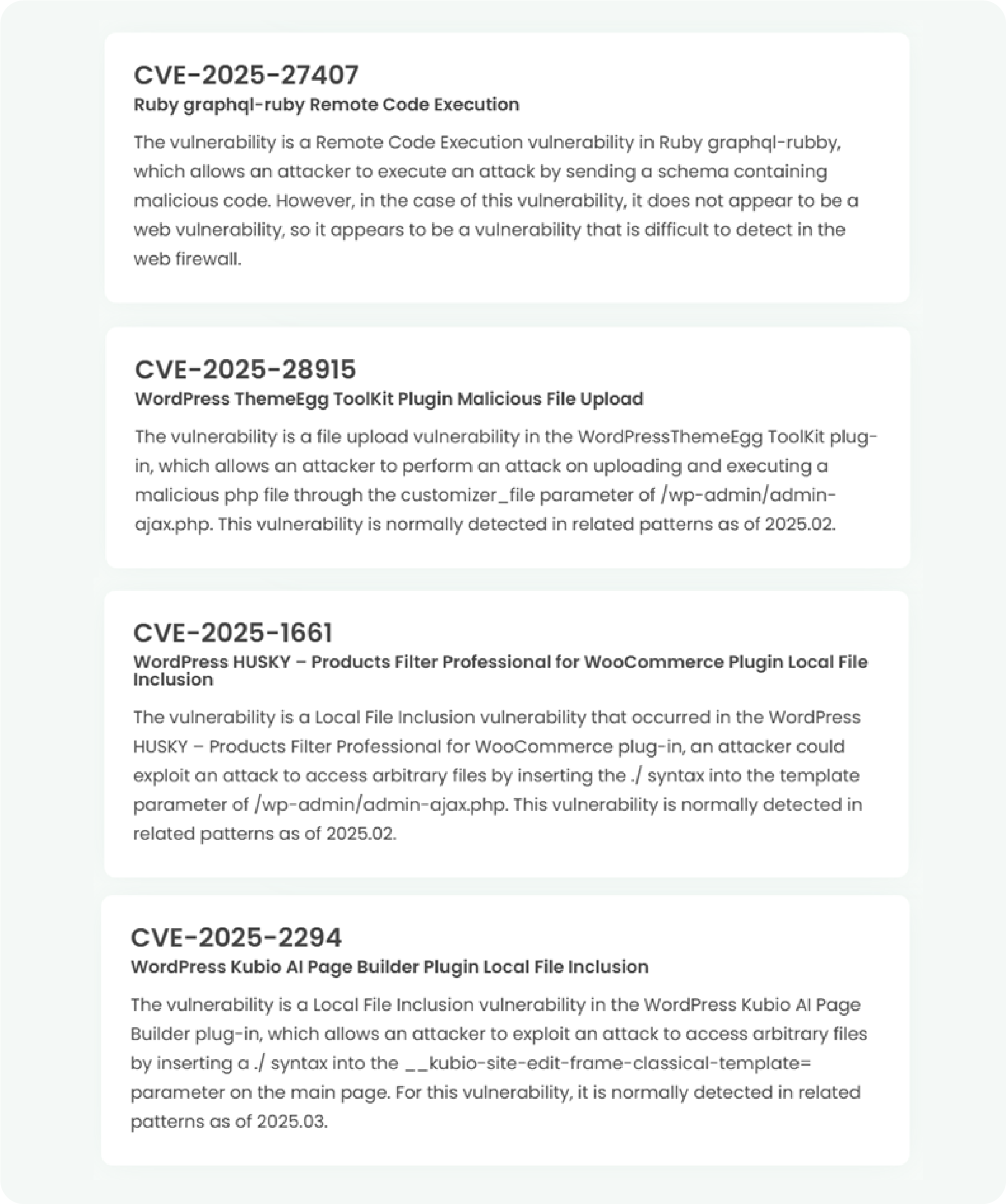

週間ウェブ攻撃動向

週間ごとのウェブ攻撃の傾向を分析し、ウェブ攻撃が集中する時期を確認することができます。これに基づいて、攻撃が集中する時期の予防策や対応策を計画することができます。

以下のグラフは、2025年3月の1ヶ月間にAIWAFが検知したWeb攻撃の数を週単位で可視化したものです。

AIWAFが検知した2025年3月のデータを分析したところ、1日平均約26万件以上のウェブ攻撃を検知しており、前月よりも増加していることから、ウェブサーバへの脅威は引き続き巧妙化していると考えられます。また、平日よりも週末(土日)の方が攻撃の頻度が高いことが確認されており、営業時間外のウェブサーバの稼働率の低さを利用した戦略的なアプローチが行われていると考えられます。

特筆すべきは、3 月 15 日が全期間を通じて最も Web 攻撃が集中した日であり、この日に検出された攻撃 タイプのうち、SQL インジェクションが最も高い割合を占めていたことです。SQLインジェクションは、データベースを操作してシステム権限を乗っ取ったり、内部情報を盗んだりする一般的な攻撃手法です。攻撃者は、システムのユーザー認証プロセスを迂回したり、データベースの構造を覗き見したりするために、このテクニックを使用することが多い。実際、AIWAFはSQLインジェクションを最も検出パターンの多い高リスクの攻撃タイプに分類しています。この分析結果は、SQLインジェクションを含む主要なWeb攻撃タイプは、継続的な注意と洗練された対策戦略が必要であることを示しており、将来の検出およびブロック・ポリシーの重要な基礎となるでしょう。

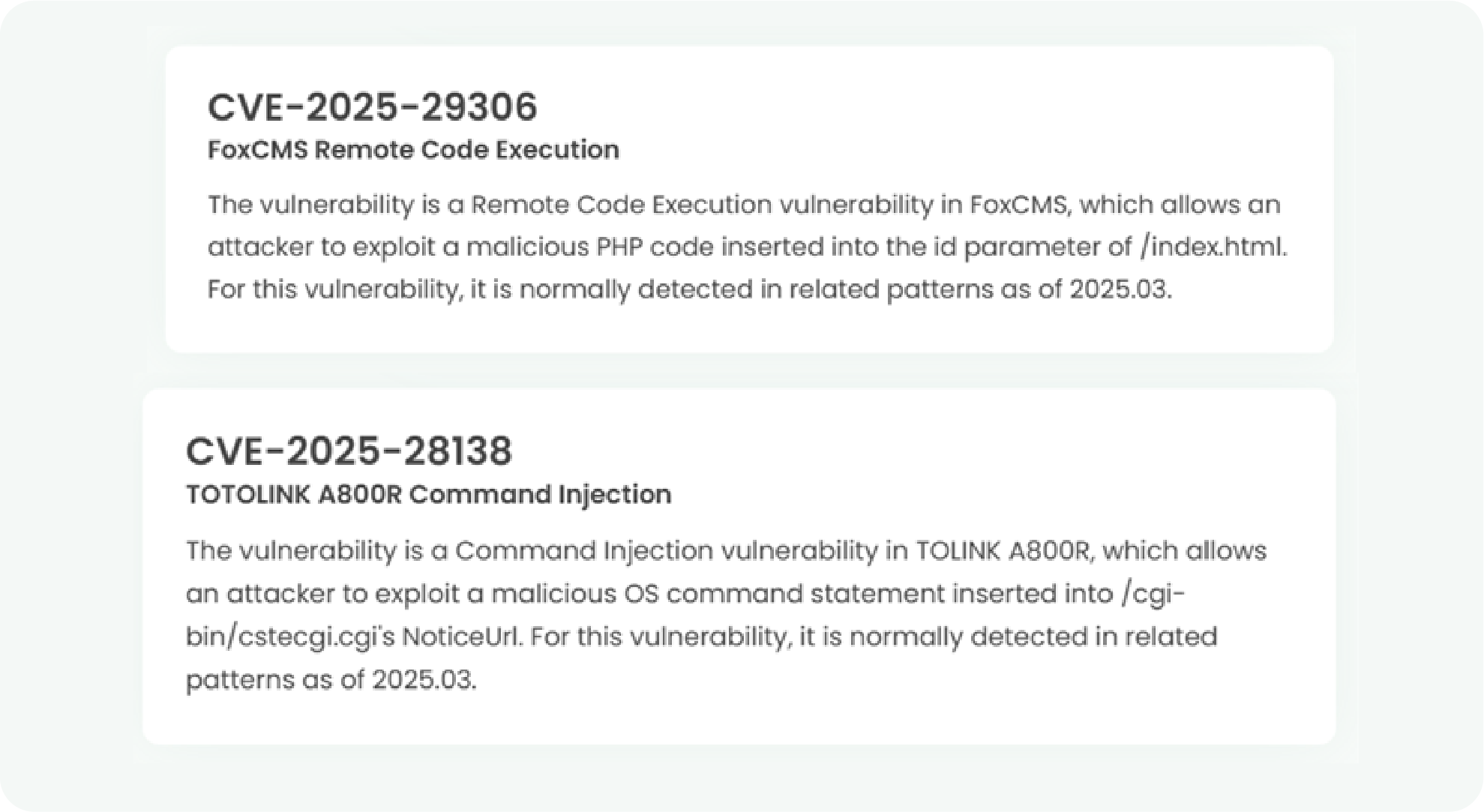

攻撃タイプ別ウェブ攻撃の傾向

攻撃タイプ別の検出ログに基づいてWeb攻撃の傾向を分析することで、1か月間にどのような攻撃が頻繁に発生しているかを体系的に把握することができます。この分析は単なる統計にとどまらず、組織のセキュリティポリシーや対応策を見直すための重要な参考資料となります。

2025年3月のAIWAFによって収集された検出ログを分析した結果、さまざまな種類のWeb攻撃が確認されました。中には、特定の時間帯に集中して発生したり、全体の攻撃件数の中で高い割合を占めたりするなど、顕著なパターンを示すものもありました。特に、SQLインジェクションやシステムファイルアクセスなど、従来から存在し依然として脅威である攻撃タイプが上位にあり、これらは自動化された攻撃ツールやボットネットによって繰り返し実行される傾向があります。

以下のグラフは、2025年3月時点でAIWAFが検出したWeb攻撃タイプの分布を可視化したものです。

2025年3月にAIWAFが検出したWeb攻撃のタイプ別統計によると、最も多かったのはSQLインジェクションで、全体の**27.33%**を占めました。これに続いて、システムファイルアクセス(18.34%)、デフォルトページ(14.33%)、**アプリケーションの脆弱性(12.17%)**の順となっています。これらの結果は、特定の攻撃タイプに対してより精密な対応や積極的な対策が求められていることを示唆しています。

まず、SQLインジェクションは常にOWASP Top 10に含まれる代表的な攻撃手法であり、その技術は高度化しています。この攻撃は、ユーザー入力を通じて渡された値がSQLクエリにそのまま埋め込まれ実行されることにより発生し、不適切な認証の回避、データベース構造の閲覧、機密データの窃取などに悪用される可能性があります。特に、動的クエリを使用していたり、入力値の検証が不十分なアプリケーションはこの攻撃に対して非常に脆弱です。

次に多かったシステムファイルアクセス(18.34%)は、攻撃者がWebアプリケーションの脆弱性を悪用し、システム内のファイルやディレクトリへの不正アクセスや任意ファイルの操作を試みる攻撃です。この攻撃は、Webサーバーの設定ミス、アクセス制御の不備、パスの検証失敗などが原因となる場合があり、成功するとシステム権限の奪取やバックドアの設置など深刻な被害につながる可能性があります。

3番目に多かったデフォルトページ(14.33%)は、インストール後に初期設定のまま残っているページやシステムメッセージページを対象にした攻撃です。これらは情報収集フェーズにおいて、ソフトウェアの種類やシステム構成などの情報を露出させ、後続の攻撃に利用される恐れがあります。このタイプの攻撃は比較的受動的ではありますが、自動スキャナーにより大量に検出されることが多く、早期の検出と対応が重要です。

4番目に多かった**アプリケーションの脆弱性(12.17%)**は、認証の欠如、セッション管理の不備、設定ミスなど、アプリケーション自体のセキュリティの甘さを突く攻撃です。特に近年では、クラウドベースのSaaSシステムやAPIベースのサービスにおいて、認証回避やAPIの悪用といった形で多く検出されており、今後のクラウドセキュリティポリシーの策定においても重要な示唆を与えています。

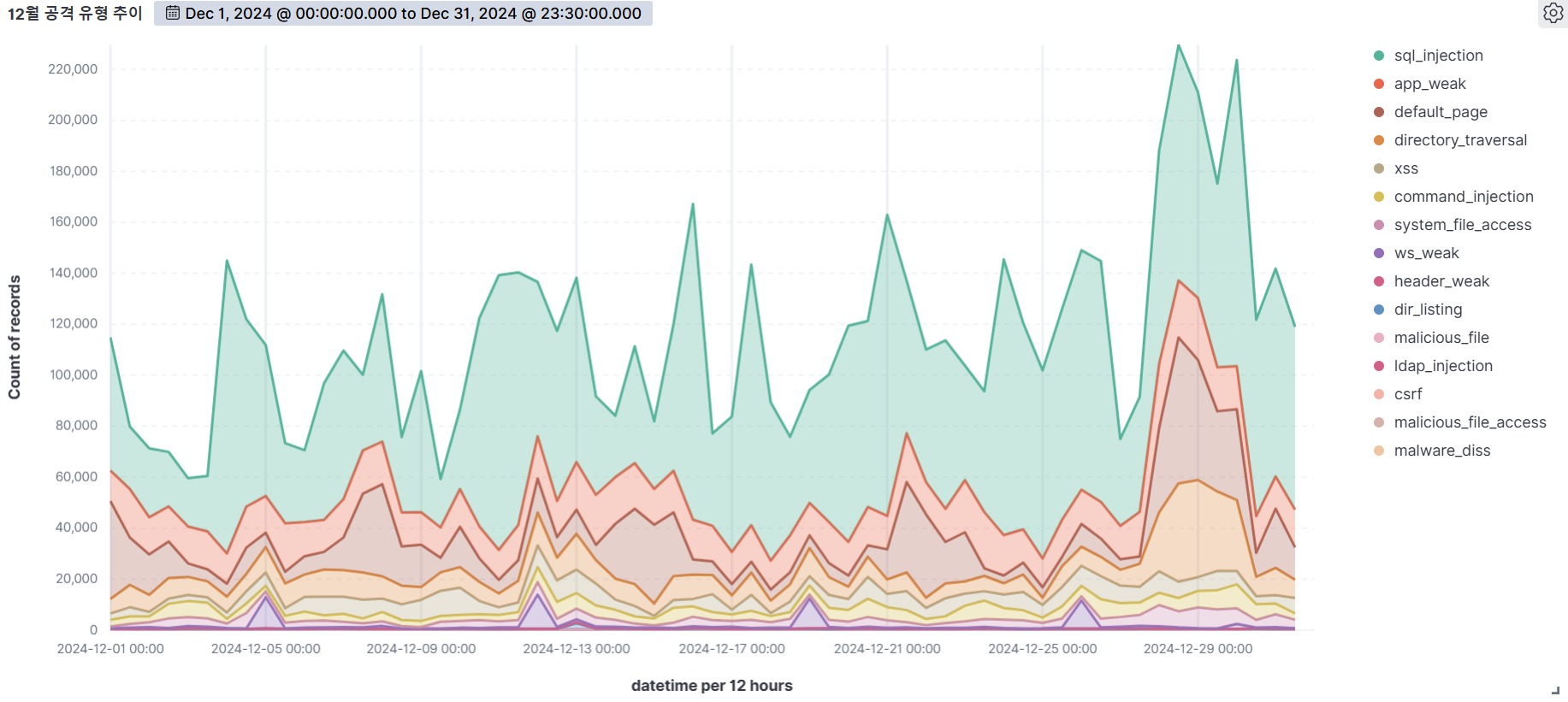

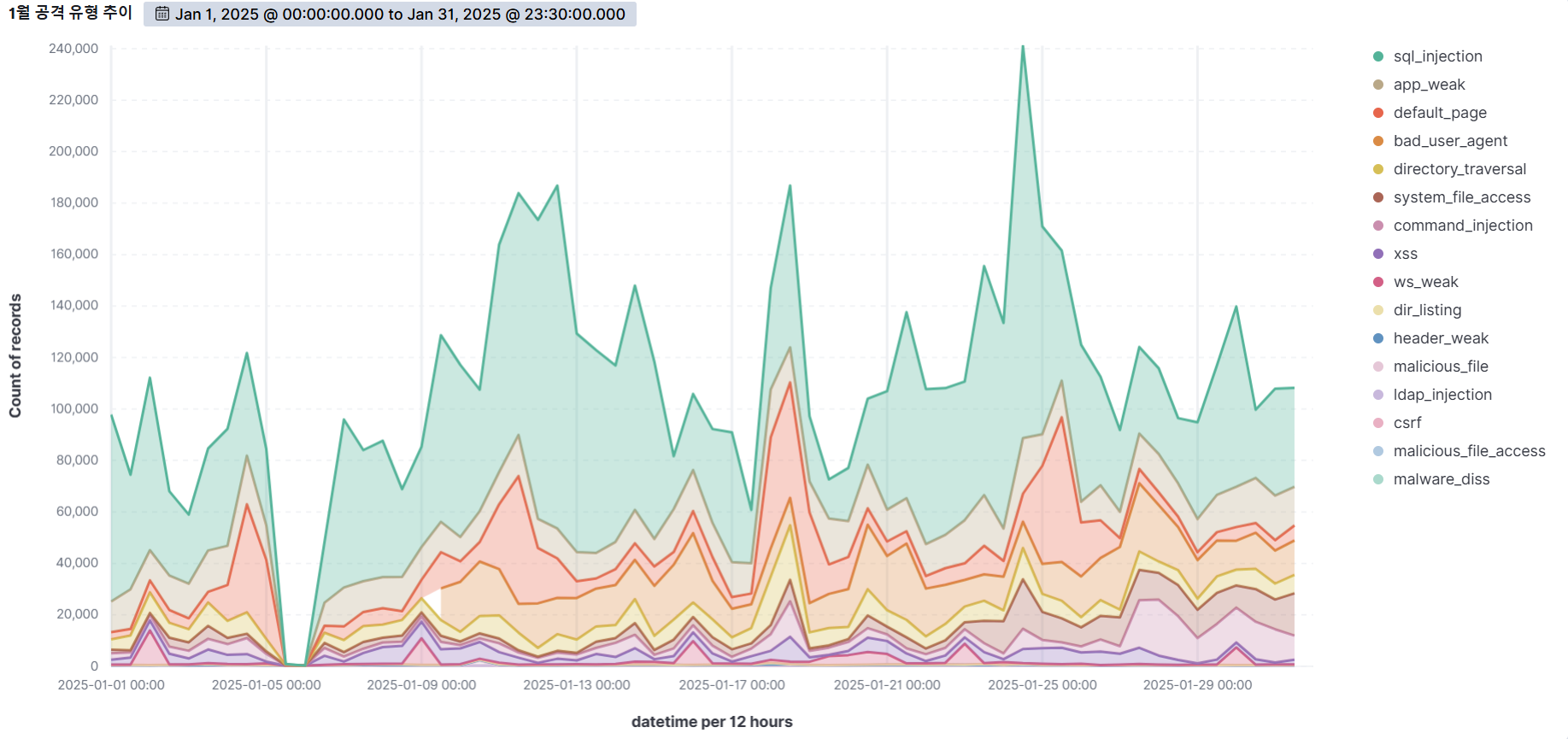

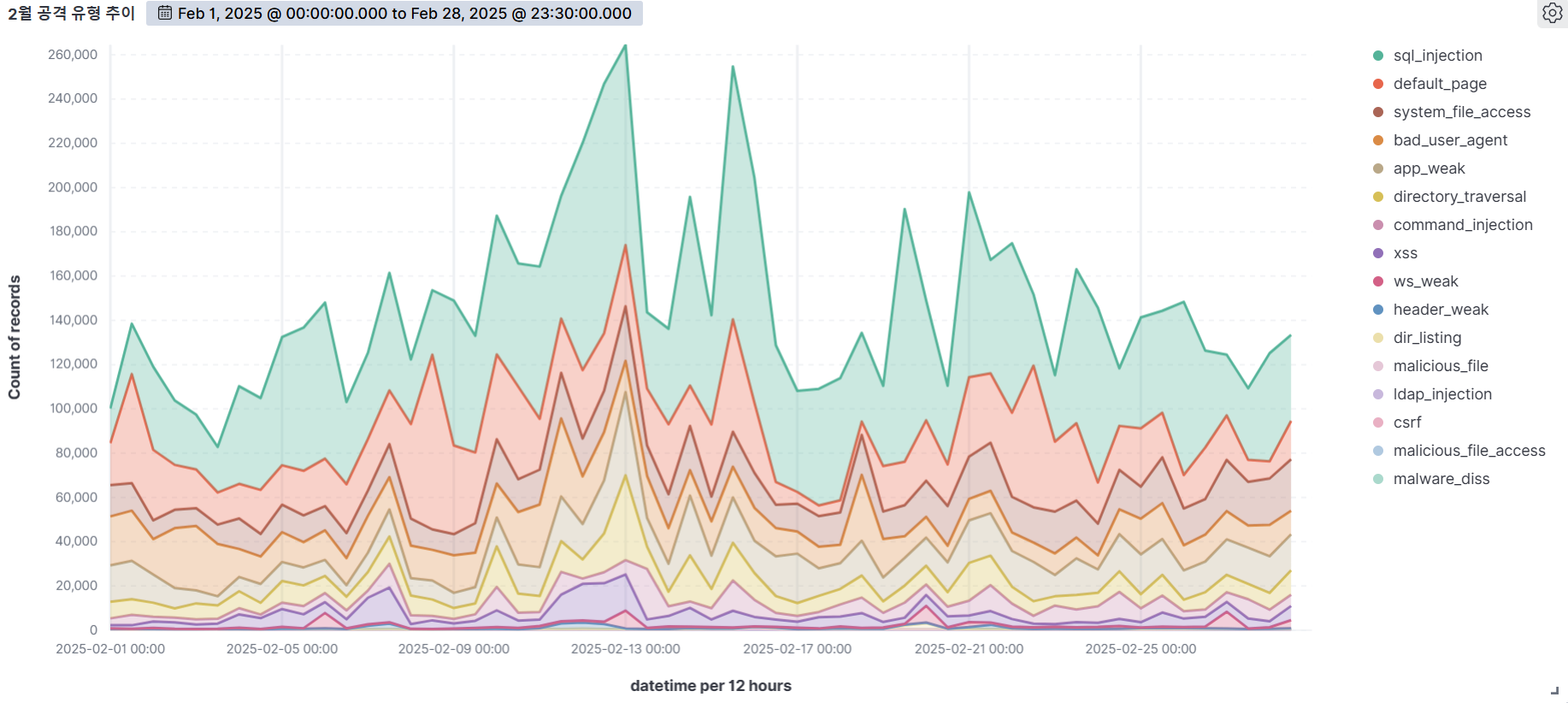

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

12月

1月

2月

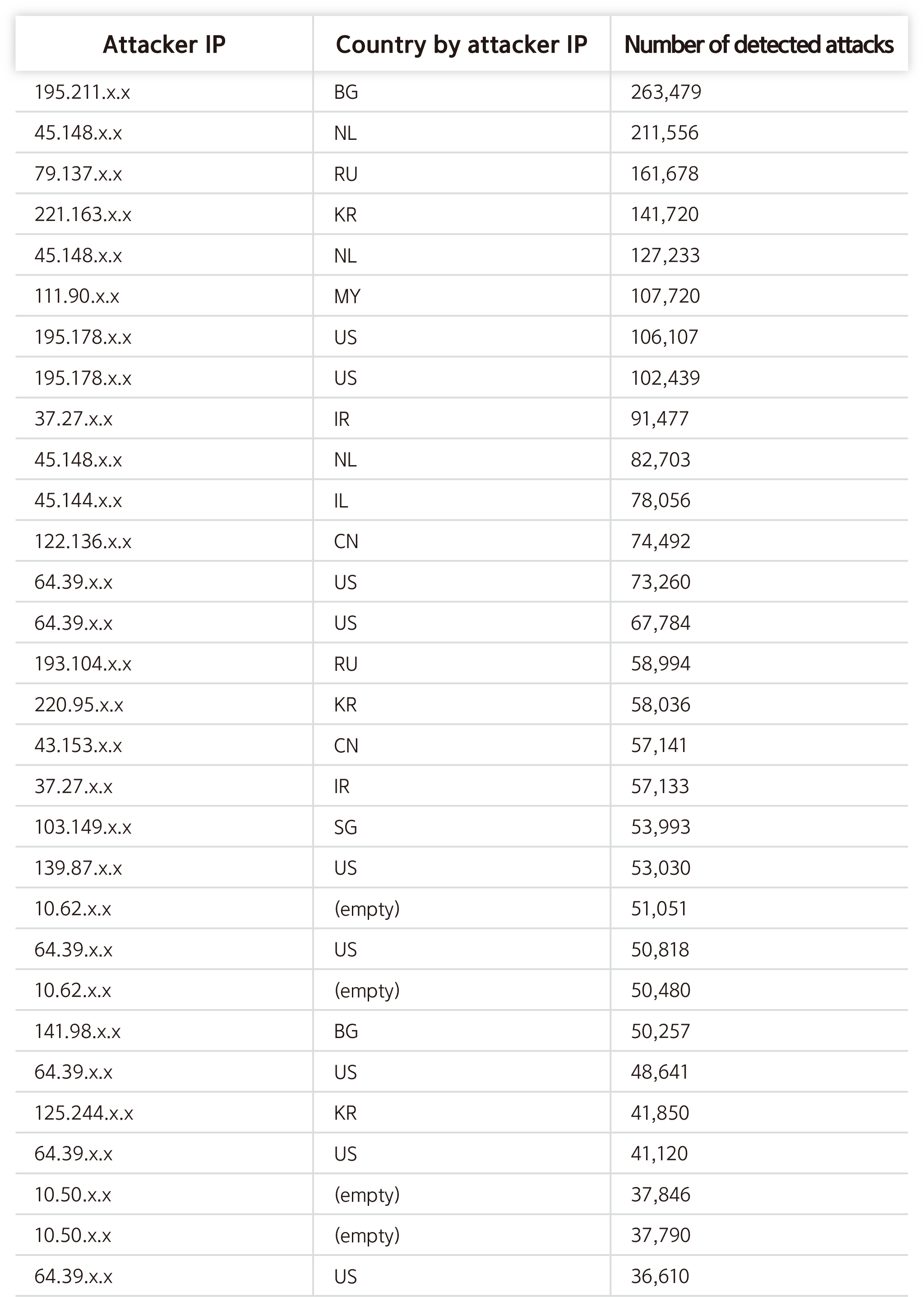

攻撃者IPトップ30

脆弱性分析レポート

Ivanti vTM 認証回避

1. 概要

**Ivanti Virtual Traffic Manager(vTM)は、ネットワーク上のアプリケーショントラフィックを効率的に管理・最適化するためのソフトウェアベースのアプリケーションデリバリコントローラー(ADC)**です。このプラットフォームは主にWebアプリケーションのパフォーマンスとセキュリティを向上させるために使用され、さまざまな環境に柔軟に導入できるという利点があります。

昨年、Ivanti vTMにおいて深刻なセキュリティ脆弱性(CVE-2024-7593)が発見されました。これは認証バイパスを許す可能性がある脆弱性です。

本記事では、この脆弱性の概要、動作メカニズムの詳細な分析、影響を受ける可能性のある環境、そしてセキュリティ対策について包括的に解説します。

ソース : https://thehackernews.com/2024/10/ivanti-endpoint-manager-flaw-actively.html

2. 攻撃タイプ

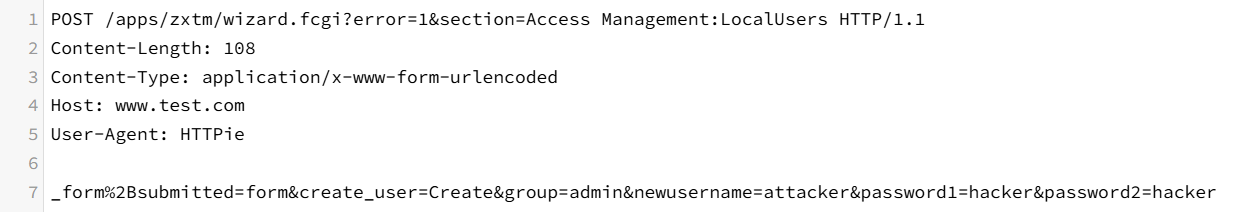

CVE-2024-7593は、Ivanti vTMに存在する重大な認証バイパスの脆弱性であり、内部認証アルゴリズムの設計上の欠陥を悪用することで、攻撃者がWebインターフェースのあらゆるセクションに不正アクセスできるようになります。

この脆弱性が特に危険である理由は、アクセス制御を回避してadministrator権限を持つアカウントを任意に作成できる点にあります。これは、wizard.cgiと呼ばれるエンドポイントに対するアクセス制御が不十分であることに起因します。

攻撃者はまず、wizard.cgiエンドポイントにアクセスするために、リクエスト内のパラメータの一つであるerrorの値を1に設定します。この単純な操作により既存のアクセス制御ロジックを突破し、認証なしで管理者設定ページにアクセスできてしまいます。

次に、攻撃者はsectionパラメータを利用して、アカウント作成に関連する設定セクションを読み込みます。その後、リクエストのボディに改ざんしたデータを注入することで、Ivanti vTMのCSRF(クロスサイトリクエストフォージェリ)対策を回避し、最終的に新たなadministrator権限アカウントの作成に成功します。

この脆弱性は、不適切に実装された認証およびセッション管理機能の典型例であり、システム全体のセキュリティを危険にさらす深刻な問題です。Ivanti vTMを使用している組織は、直ちに本脆弱性へのセキュリティパッチが適用されているか確認し、速やかに必要な対策を講じるべきです。

なお、アクセス制御を回避してadministratorアカウントを作成する攻撃リクエストには、特定のパラメータが含まれており、これらがIvanti vTMのCSRF防止機構を回避し、アカウント作成につながる要因となっています。

_form_submitted=form: CSRF保護を回避するためのフラグcreate_user=Create: 管理者アカウント作成リクエストの表示

攻撃者は、上述のように wizard.cgi エンドポイントにアクセスし、上記のパラメータ値を含む HTTP リクエストを送信することで、認証プロセスを回避し、システム上に新たな管理者アカウントを作成することが可能です。

3. 何をすべきか

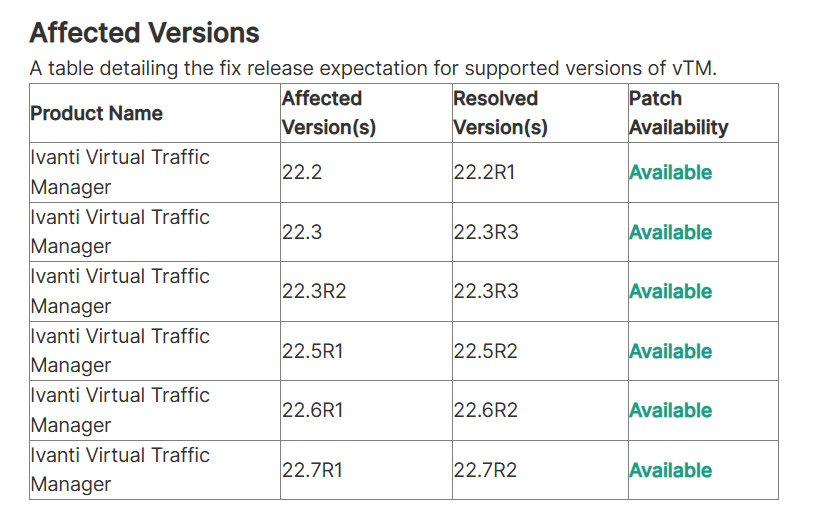

Ivanti は CVE-2024-7593 の脆弱性の重大性を認識し、公式に セキュリティパッチをリリースしました。

この脆弱性は 認証バイパスにより攻撃者が管理者権限を取得できる恐れがある非常に危険なものであるため、Ivanti は製品ユーザーに対して速やかなアップデートを推奨しています。

そのため、Ivanti は製品バージョンごとにこの脆弱性を修正する最小パッチバージョンを明示しており、Ivanti vTM を運用中の組織は、以下の画像に示されたバージョン以上へのアップデートが必要です。

セキュリティパッチが適用されていない場合、攻撃者は認証なしに管理者アカウントを作成し、システムを完全に制御する可能性があるため、迅速なセキュリティ更新が極めて重要です。

さらにこの脆弱性への対応を強化するために、当社の AIWAF 製品にも 2025年2月のパターンアップデートでこの攻撃を検知・遮断するシグネチャが追加されました。

具体的には、パターン ID 2235:Ivanti vTM Authentication Bypass を追加し、リアルタイムで不審なリクエストを検出し、管理者アカウント作成の試行を積極的にブロックします。

Ivanti vTM ユーザーにとっては、製品自体へのセキュリティパッチに加えて、AIWAF のようなセキュリティソリューションによる多層防御を併用することが、非常に効果的な緩和策となります。

ソース : https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Virtual-Traffic-Manager-vTM-CVE-2024-7593

4. 結論

Ivanti vTM は、複雑なネットワークや IT インフラを持つ大企業や組織で主に利用されています。そのため、Ivanti vTM はサービスの可用性・セキュリティ・スケーラビリティにおいて重要な役割を果たしており、システム全体に大きな影響を与える可能性があります。

CVE-2024-7593 の認証バイパスの脆弱性は、Ivanti vTM のセキュリティアーキテクチャを根本から脅かす重大な欠陥であり、共通脆弱性評価システム(CVSS)において 9.8 という非常に高いスコアを記録しています。これは、認証手続きを回避して管理者権限を取得するような、ほぼ完全な権限昇格につながる危険なレベルであることを意味します。

このため、**米国サイバーセキュリティ・インフラストラクチャ庁(CISA)**は、早急にこの脆弱性を **「Known Exploited Vulnerabilities(KEV)」リスト(悪用が確認された脆弱性リスト)**に追加しました。これは、実際の攻撃に悪用される可能性が極めて高いと判断されたことを示しており、影響を受けるシステム管理者が迅速に対応すべき深刻な問題です。

したがって、Ivanti vTM を運用している組織は、本脆弱性に対するセキュリティパッチを速やかに適用し、WAF などのセキュリティソリューションと組み合わせて積極的に防御体制を構築することで、潜在的なセキュリティ脅威に対して迅速に対応することが重要です。

ソース : https://en.fofa.info/result?qbase64=YXBwPSJWaXJ0dWFsLVRyYWZmaWMtTWFuYWdlciI%3D

当社の AIWAF 製品は、Ivanti ファミリーの幅広いセキュリティ脆弱性に迅速かつ効果的に対応するために、独自の検知パターンを継続的に開発・適応させています。

AIWAF は、脅威の性質や攻撃手法に応じたパターンシグネチャを開発し、既知の脆弱性だけでなく、新たに発見された脆弱性に対してもリアルタイムで検知・遮断を実現します。このアプローチにより、AIWAF は単なるパターンマッチングを超えて、攻撃の挙動に基づく分析を行い、よりインテリジェントかつ積極的なセキュリティ対策を可能にしています。

今後も、Ivanti 製品ファミリーに対するセキュリティ脅威に迅速かつ継続的に対応し、最新のセキュリティ動向と脅威インテリジェンスを反映したパターン更新を通じて、お客様の資産を守るお手伝いをしてまいります。

5. 参考文献

- https://nvd.nist.gov/vuln/detail/cve-2024-7593

- https://socradar.io/critical-ivanti-vtm-vulnerability-exploited-cve-2024-7593-pgadmin-flaw-could-expose-data-cve-2024-9014/

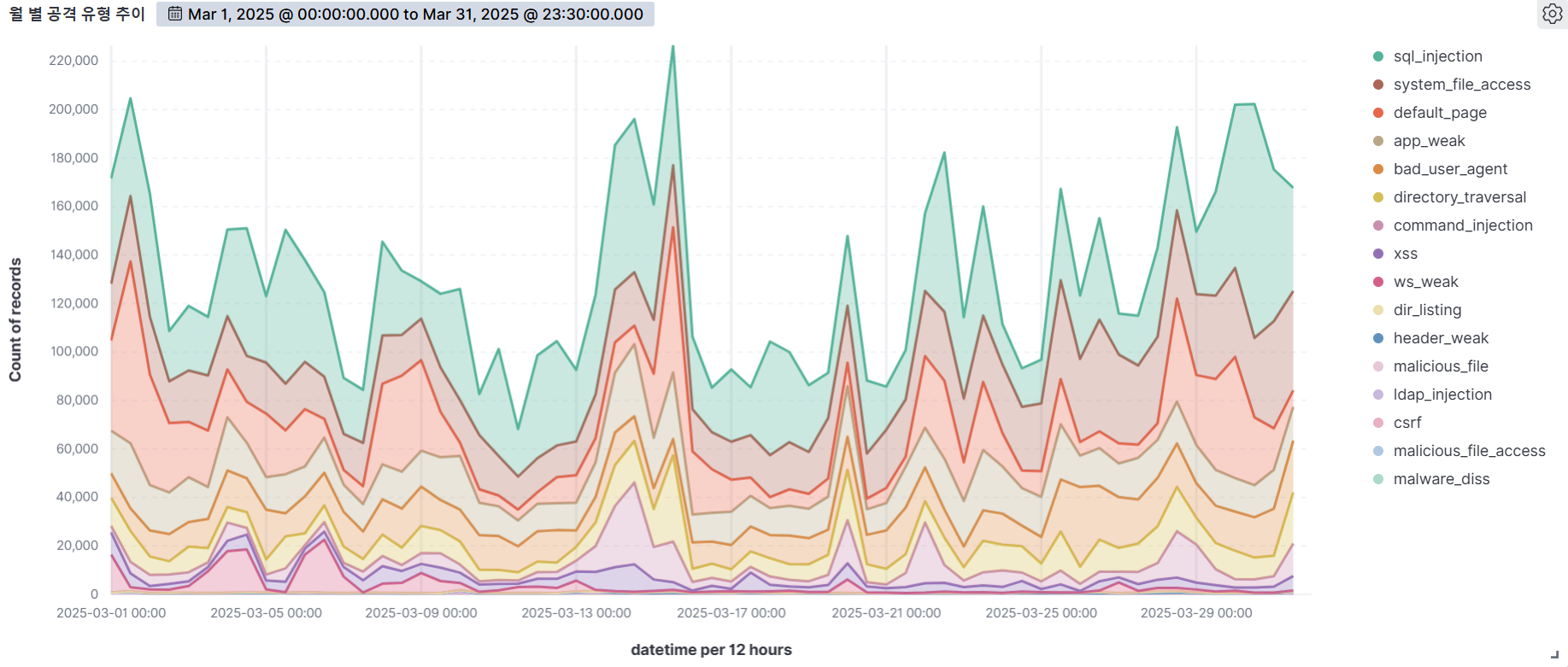

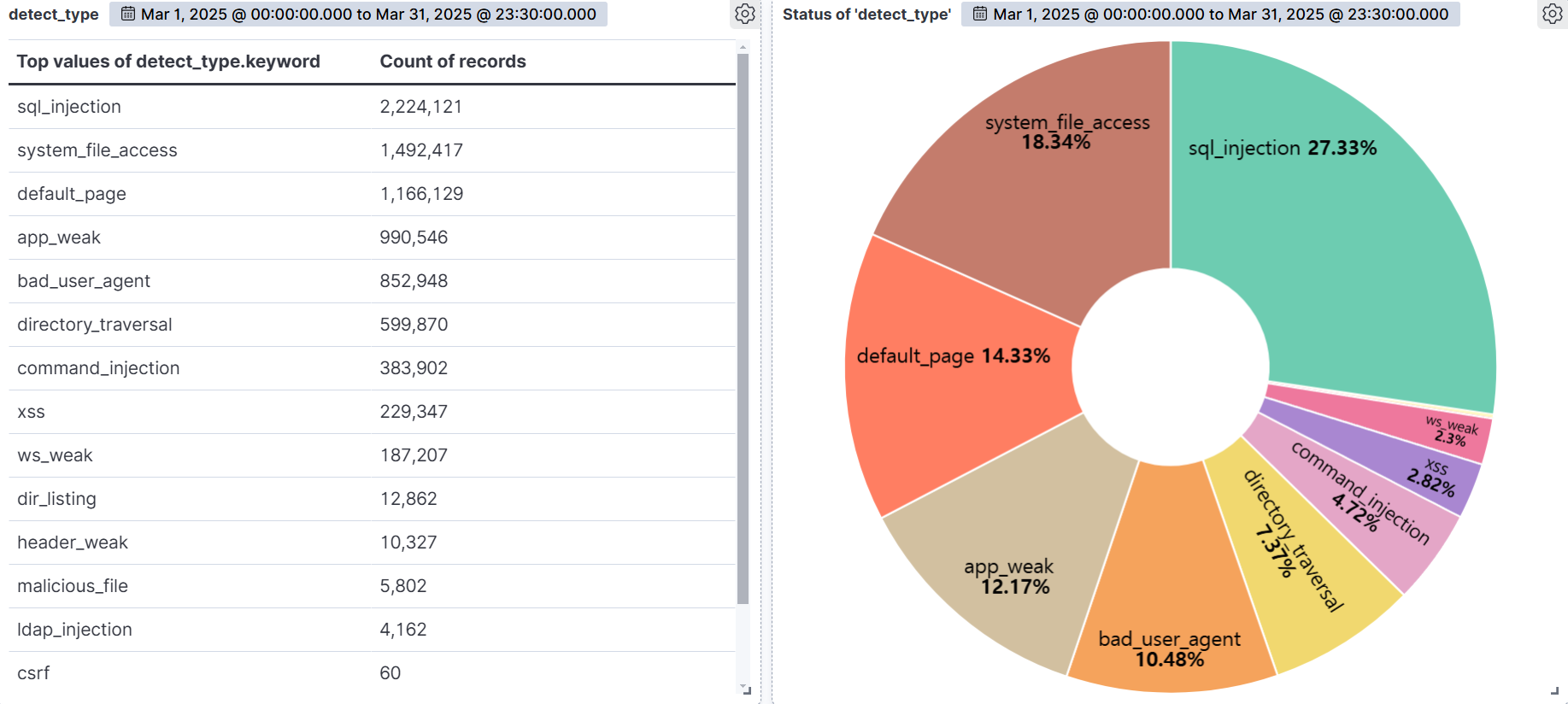

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス (2025.03)

2. ハイリスク脆弱性の説明