웹서핑을 하다 보면 홈페이지 주소창에 'http'와 'https'가 먼저 붙는 것을 많이 보셨을 텐데요.

혹시 'http'와 'https'의 차이를 아시나요?

가끔 어떤 웹사이트는 접속 시 '연결이 비공개로 설정되어 있지 않습니다' 나

'이 사이트는 보안 연결(HTTPS)이 사용되지 않았습니다.'

혹은 '안전하지 않음'이라는 경고 창도 나오기도 하죠.

이걸 보면 우린 HTTPS는 HTTP를 통해 연결하는 것보다 안전한 보안 연결이라는 것을 알 수 있습니다.

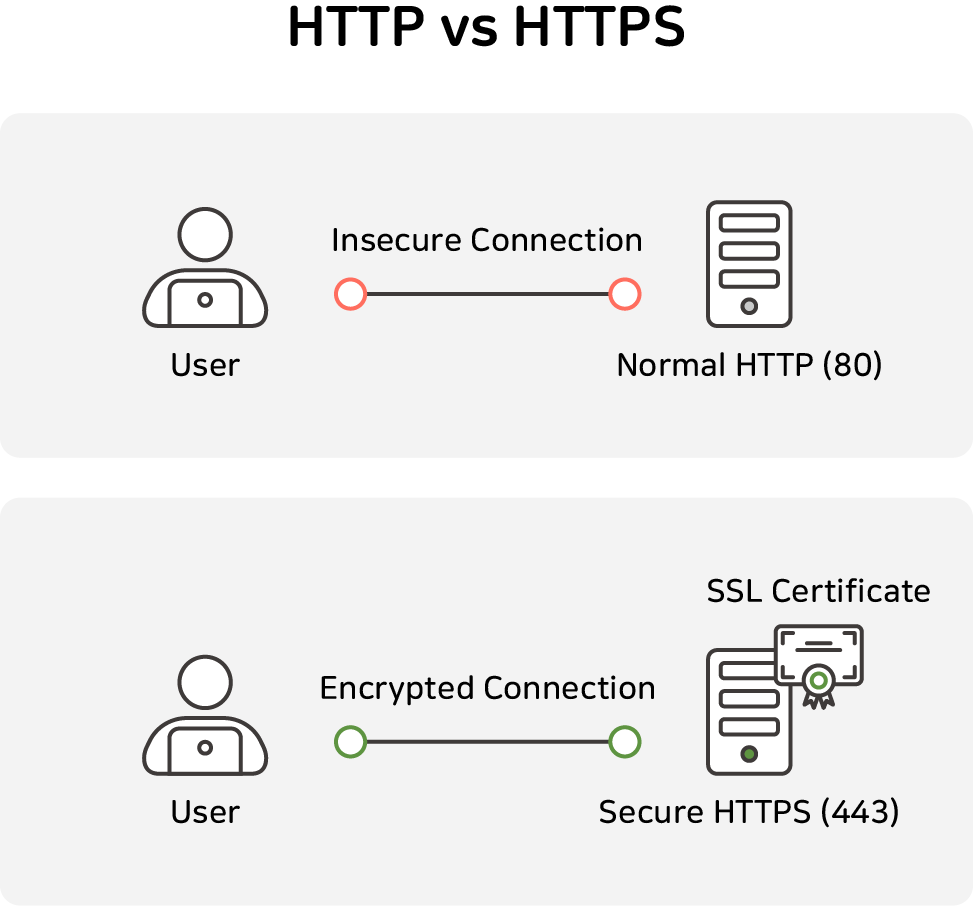

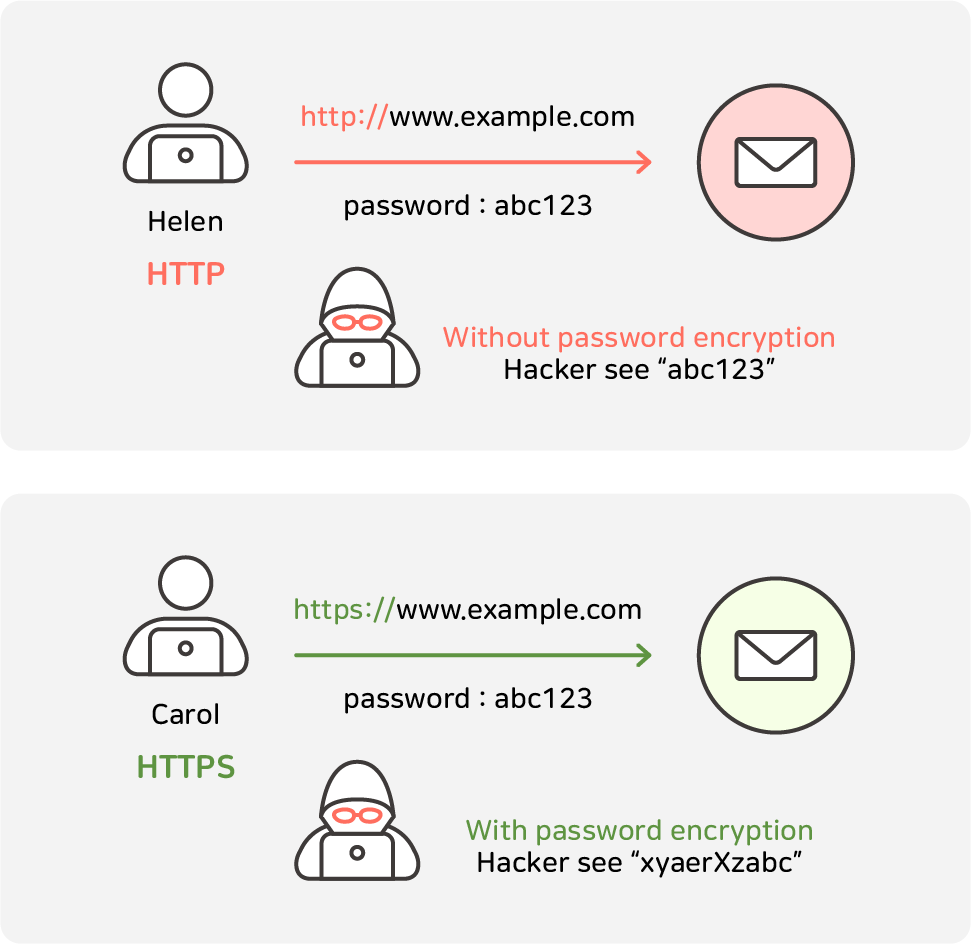

HTTP는 사용자와 서버가 데이터를 주고받을 때 데이터를 암호화하지 않고

평문으로 전송하는 프로토콜입니다.

따라서 누구나 마음만 먹으면 통신하는 중간에 데이터를 가로채어 읽을 수 있습니다.

반면에 HTTPS는 'SSL/TLS' 프로토콜을 사용하여

주고받는 모든 데이터를 암호화하고 안전하게 전송합니다.

'클라이언트'와 '서버'는 공개 / 개인키 기반의 공개 키 암호화를 사용해

데이터를 암호화하고 복호화 하는 방식을 사용해서 말이죠.

HTTPS는 'SSL/TLS' 프로토콜을 사용하는데,

SSL(Secure Sockets Layer)는 1993년 웹 서버와 브라우저 간의 안전한 통신을 위해 개발된 것이고,

1.0~3.0까지 3가지 버전이 출시되었습니다.

TLS(Transport Layer Security는 SSL 3.0 기반에서 업그레이드된 프로토콜이며

현재 TLS 1.3까지 출시되었습니다.

SSL/TLS를 사용하는 암호화된 트래픽에는 HTTPS뿐만 아니라

암호화된 메일 전송 프로토콜인 SMTPS, POP3S,

그리고 암호화된 파일 전송 프로토콜인 FTPS 등이 모두 포함됩니다.

만약 암호화된 트래픽을 중간자가 데이터를 가로채어 읽으려고 한다면,

암호화된 데이터만 확인할 수 있을 뿐,

'클라이언트'와 '서버' 간의 공유된 비밀키가 없기 때문에 데이터를 읽을 수 없습니다.

이처럼 보다 안전한 암호화된 전송 방식은 개인정보 등

민감한 데이터를 다루는 서비스들에서 먼저 사용하기 시작했고,

현재는 90% 이상의 웹사이트들이 HTTPS를 지원하고 있습니다.

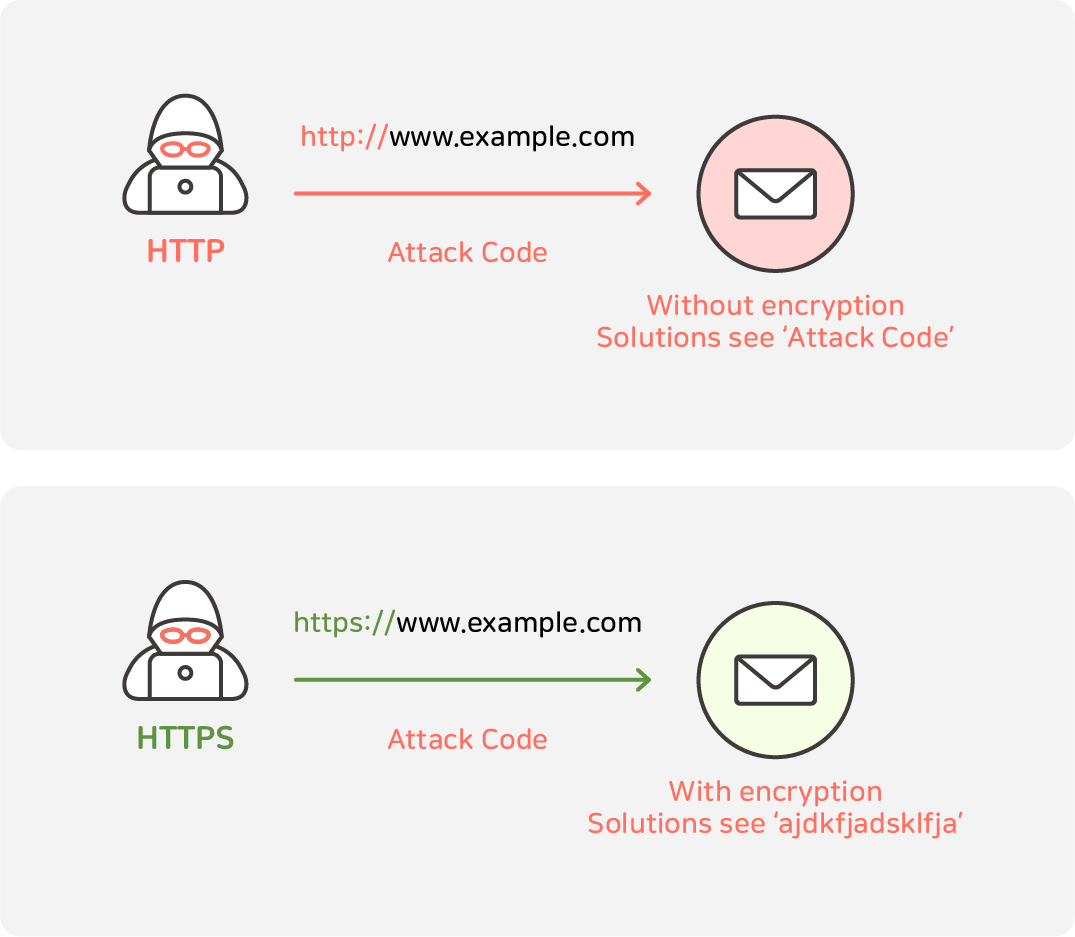

암호화된 트래픽의 전송 방식이 늘어나며 웹 공격자들도

평문이 아닌 암호화된 트래픽을 통해 공격을 하기 시작했고,

현재 APT(Advanced Persistent Threat) 공격의 80% 정도는 암호화된 트래픽을 통해 이루어지고 있습니다.

암호화된 트래픽을 통한 공격이 이루어진다는 건,

보안 제품들이 쳥문 데이터만 확인하는 것이 아니라

암호화된 트래픽을 전부 확인해야 한다는 의미입니다.

'클라이언트'와 '서버' 중간에 위치한 보안 제품이 암호화된 트래픽을 복호화 하고,

다시 암호화해 '서버'에 요청을 보내는 '암복호화' 작업은 상당한 리소스를 필요로 합니다.

이는 보안 솔루션의 성능 저하를 야기할 수 있어 기존 보안 솔루션은

암호화된 트래픽은 데이터를 확인하지 않고 바로 전송했고,

이는 침해 사고로까지 이어졌습니다.

보안 장비의 약 20%만이 완전한 암복호화를 수행할 수 있다고 알려져 있으며,

암호화된 트래픽 중에서는 '인터넷 뱅킹 시 사용되는 금융 정보'등의

복호화 해서는 안 되는 트래픽들도 존재하기 때문에 이를 구분하는 기능도 필요합니다.

이러한 문제점들을 해결하기 위해 암호화된 트래픽의 '암복호화' 역할을 대신하는

SSL 가시성 장비가 등장했습니다.

모니터랩의 AISVA는 SSL 가시성 장비로,

네트워크 보안 시스템을 비롯 IDS, 로그 수집 서버와 같은

보안 솔루션에 가시성을 제공하는 SSL/TLS 트래픽 암복호화 전용 솔루션 입니다.

AISVA를 통한 데이터 흐름은 다음과 같습니다.

- AISVA가 암호화 트래픽의 복호화를 먼저 수행하고

- 복호화 된 평문 트래픽을 방화벽이나 IPS, DLP, APT 등의 다른 보안 시스템 구간으로 전송합니다.

- 보안 정책이 통과된 평문 트래픽은 다시 AISVA가 수신하고

- AISVA가 다시 암호화해 서버로 전송합니다.

이러한 절차를 통해 보안 제품들은 트래픽 복호화에 대한 부담을 덜 수 있고,

혹시 모를 침해 사고도 예방할 수 있습니다.

AISVA는 단순히 SSL/TLS 트래픽 암복호화 이외에도

다음과 같은 여러 기능들을 제공하고 있습니다.

AISVA와 보안 시스템 연동 구간에 문제 발생 시

자동으로 트래픽 바이패스를 수행하고 서비스 가용성을 확보하는

'보안 시스템 연동 구간 Health Check'

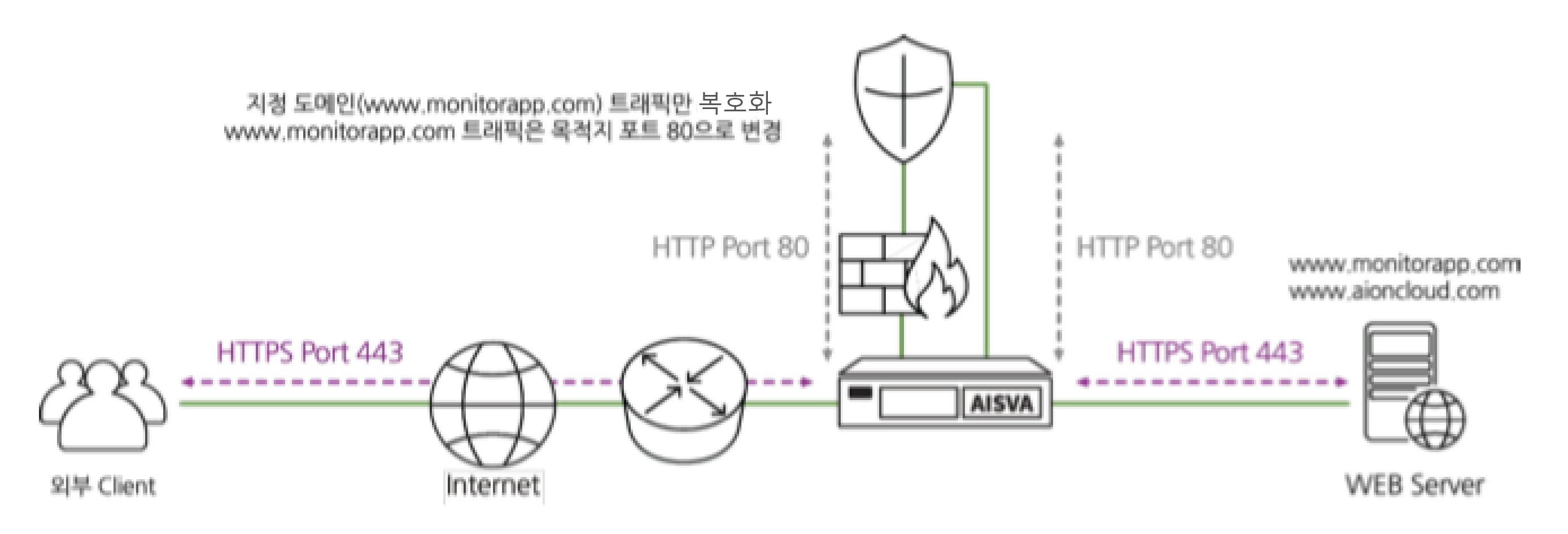

동일 서버에서 여러 개의 웹 서비스를 제공하는 경우 특정 도메인만 지정해

복호화 수행이 가능한 '지정 도메인에 대한 선별적 암복호화'

유효하지 않은 인증서를 사용할 경우 해당 세션을 차단하는 'Invalid SSL 인증서 검출'

이 밖에도 PKP(Public Key Pinning), '인증서 배포 및 현황 관리',

'시스템, 트래픽, 복호화 현황에 따른 모니터링' 등등의 기능을 제공하고

Inbound / Outbound 양방향 트래픽 처리가 가능해

SSL 가시성 장비로서 완벽한 기능을 제공합니다.

AISVA는 다양한 네트워크 구성을 지원하는데요,

Active Inline 구간에 NAT(Network Address Translation) 와 같이

세션 정보가 변경되는 보안장비를 구성하고 연동할 수 있는 환경을 지원하고

비동기 트래픽 환경 또한 지원합니다.

AISVA는 Proxy base의 Full Transperent 모드로 구성 가능하며

별도의 IP 부여 없이 Stealth-mode로 운영이 가능해

기존의 네트워크 구성 환경 변화 및 영향도가 없습니다.

SSL/TLS의 등장은 암호화된 데이터 통신으로 우리에게 안전한 웹 환경을 가져다주었습니다.

하지만 공격자들도 똑같이 암호화된 트래픽을 사용하고, 보안 장비들은 여러 가지 이유로 인해

SSL/TLS 트래픽 암복호화에 어려움을 겪고 있습니다.

SSL/TLS 트래픽 암복호화만을 전문적으로 담당하는 SSL 가시성 장비의 도입은

선택이 아닌 필수입니다.

완벽한 SSL 가시성을 제공하고 부가기능들까지 제공하는

모니터랩의AISVA와 함께 더욱 안전하게 기업의 자산을 보호해 보세요.